像SSL、X.509这样的证书用于保护网络流量。但在分布式环境中,每个证书都有自己的生命周期 像互联网一样,我们应该管理它们。在线证书状态协议OCSP用于管理证书的有效性和生命周期。

null

OCSP标准在RFC 6960中定义为 X.509 Internet Public Key Infrastructure Online Certificate Status Protocol - OCSP . 它使以前定义的证书控制协议PKIX成为绝对的。

OCSP公司

联机证书状态协议(OCSP)使应用程序能够确定已标识证书的(吊销)状态。OCSP可用于满足提供比CRLs更及时的撤销信息的一些操作要求,还可用于获取附加的状态信息。OCSP客户机向OCSP响应程序发出状态请求,并在响应程序提供响应之前暂停接受有问题的证书。

OCSP请求

当我们试图向OCSP服务器发出请求时,OCSP中必须存在以下信息 请求。

- `协议版本`

- `服务请求`

- `目标证书标识符`

OCSP服务器

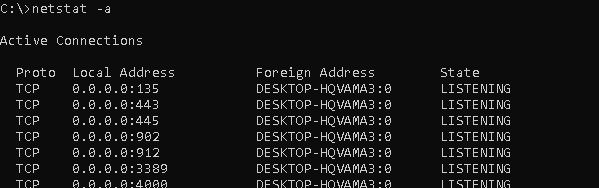

OCSP服务器通过OCSP协议提供服务。客户端可以以交互方式 已检查X.509或SSL证书状态。这个 将使用证书序列号进行检查。

![图片[1]-什么是联机证书状态协议(OCSP)和教程,并附有示例?-yiteyi-C++库](https://www.yiteyi.com/wp-content/uploads/2018/12/poftut_img_5c1681d9b4e1c.png)

我们可以看到,给定的证书在2018年12月16日至2019年12月16日之间有效。如果此证书被盗,OCSP可用于使证书在其有效日期之前失效。

OCSP证书状态响应

检查证书状态时 响应可以从OCSP服务器返回,如下所示。

- `“当前”表示证书 是有效的,可以使用。

- `Expired`表示证书无效,不应 被使用

- `unknown`表示证书未知,这通常发生在自签名的情况下 证书。

相关文章: Linux Lftp客户端教程,用于Ftp、Http、Sftp、Https、Ftps、Fish Potocols

OCSP优于证书吊销列表(CRL)

在OCSP之前,有一个证书吊销列表,即CRL。CRL是一堆无效的证书 或 期满 为了不同的目的。每个客户端都应该按指定的时间间隔下载此CRL列表。这些机制不安全,因为

- 病人 证书可以在不知道的情况下使用。

- CRL下载间隔会造成安全漏洞

- 下载CRL既不实用也不容易

- 下载CRL,一次又一次,将消耗 带宽和存储不必要的东西。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

![关于”PostgreSQL错误:关系[表]不存在“问题的原因和解决方案-yiteyi-C++库](https://www.yiteyi.com/wp-content/themes/zibll/img/thumbnail.svg)